- Usuários relatam problemas com antivírus eScan

- Investigações internas encontraram o sistema infiltrado por agentes de ameaças

- Os servidores de atualização foram usados para entregar malware, então os usuários foram avisados para tomarem cuidado

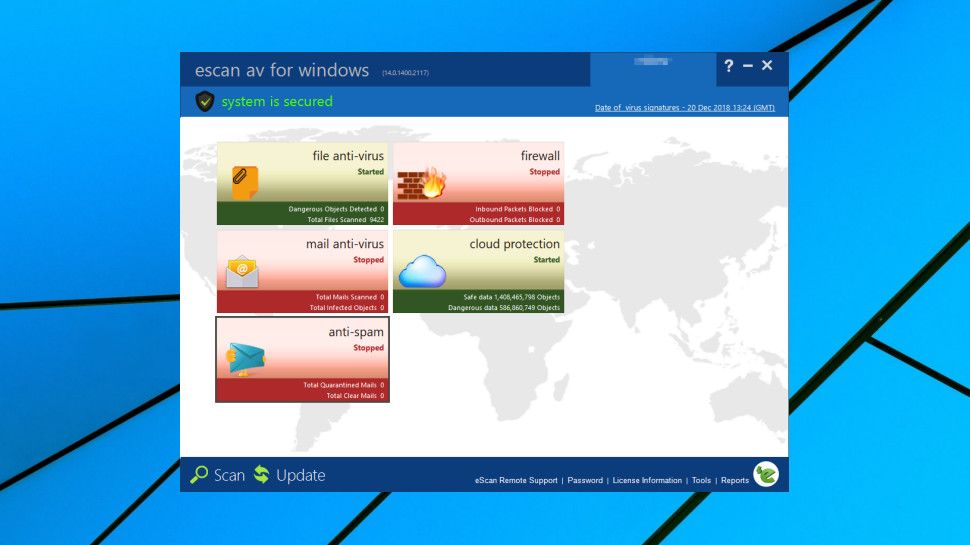

O popular programa antivírus EScan foi sequestrado para ser usado como lançador de malware, alertaram especialistas.

A MicroWorld Technologies, empresa por trás do eScan, começou recentemente a receber relatórios de clientes sobre problemas com seu programa antivírus.

Após uma investigação interna, a empresa determinou que um agente de ameaça não identificado acessou um de seus servidores de atualização e o usou para distribuir uma atualização de software carregada de malware.

Dando a porta dos fundos

“O acesso não autorizado a uma de nossas configurações de servidor de atualização regional colocou um arquivo incorreto (configuração corrigida binária/atualização corrompida) no caminho de distribuição da atualização”, disse a empresa. BipandoComputador.

“Este arquivo foi distribuído aos clientes que baixam atualizações do cluster de servidores afetados por tempo limitado em 20 de janeiro de 2026.”

Este período, segundo a mesma fonte, é de aproximadamente duas horas. Não sabemos exatamente quantos clientes baixaram a atualização durante esse período, mas a MicroWorld Technologies disse que a infraestrutura afetada foi isolada e as credenciais foram atualizadas. A empresa também entrou em contato com os clientes afetados para ajudar nos esforços de resolução.

O produto eScan em si não foi adulterado e as vítimas parecem estar limitadas a um cluster regional específico.

Os pesquisadores de segurança da Morphisec, que analisaram a carga maliciosa, disseram que se tratava de um malware de vários estágios projetado para atingir endpoints corporativos e de consumidores. Chamado CONSCTLX, ele atua como um backdoor e downloader persistente que permite que os agentes da ameaça permaneçam no dispositivo, executem comandos, modifiquem o arquivo HOSTS do Windows e se conectem à infraestrutura C2 para cargas adicionais.

No momento, não sabemos quem estava por trás do ataque. BipandoComputador lembra que, em 2024, cibercriminosos norte-coreanos foram vistos explorando o mecanismo de atualização do eScan para infectar redes corporativas com vários backdoors.

A MicroWorld Technologies não revelou quantos clientes usam o eScan, apenas para dizer que ajudou “milhões” até agora.

O melhor antivírus para cada orçamento

Siga o TechRadar no Google Notícias e adicione-nos como sua fonte padrão para receber notícias, opiniões e opiniões de nossos especialistas em feeds. Certifique-se de clicar no botão Continuar!

E é claro que você também pode Siga o TechRadar no TikTok para receber novidades, análises, unboxings em formato de vídeo e receber atualizações constantes nossas WhatsApp também