Abra Microsoft Edge hoy y verá un pequeño ícono de Copilot esperando en la esquina. Haga clic y el navegador podrá acortar una página, traducir un párrafo o redactar un correo electrónico.

Google Chrome está agregando capacidades similares a Gemini, mientras que Arc y Dia, menos conocidos, están desarrollando modelos para que los usuarios lean, razonen y actúen. Esto marca un nuevo capítulo para el navegador, impulsado por agentes de inteligencia artificial.

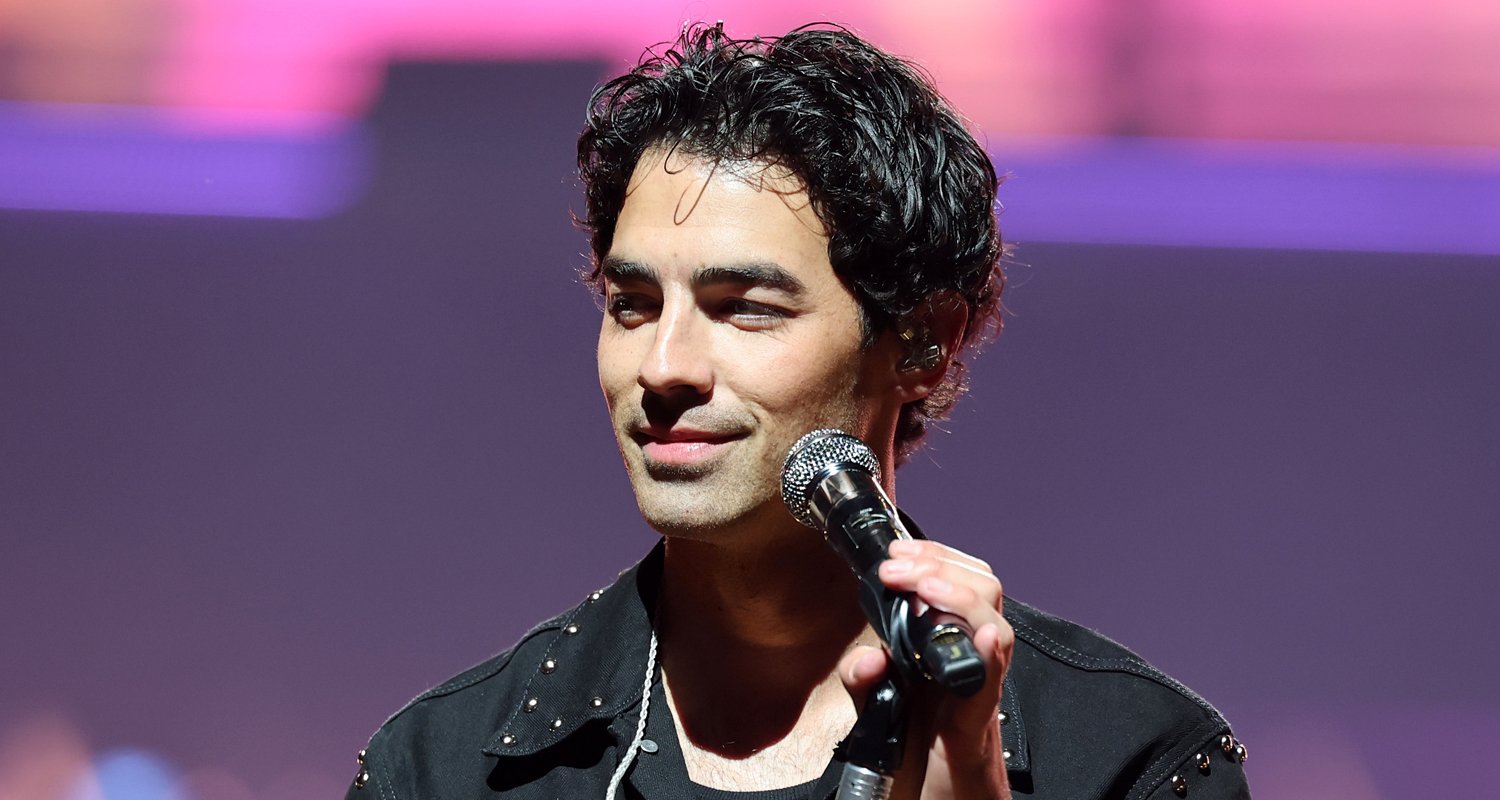

Director de Ingeniería de Seguridad de Kocho.

Estas herramientas están convirtiendo el navegador en un asistente inteligente. Sin embargo, mientras leemos el párrafo ordenado donde regresa el ayudante, algo más podría suceder sin que lo veamos. El texto oculto, una etiqueta de imagen o un anuncio pueden contener instrucciones que la IA sigue para enviar credenciales o descargar archivos maliciosos de forma silenciosa.

Comodidad antes que control

Como ocurre con muchos avances en la tecnología de consumo, la conveniencia está antes que el control. El navegador que hace que nuestros hábitos diarios sean mucho más fáciles podría jugar en nuestra contra con la misma facilidad.

Cabe señalar cómo los agentes de navegador se están volviendo dominantes. Son navegadores potenciados con ayudas de modelos de lenguaje enriquecido capaces de interpretar y actuar sobre el contenido web. Ofrecen resúmenes y traducciones sofisticados, investigación mejorada y automatización del flujo de trabajo directamente desde el navegador.

Microsoft Edge Copilot ya es popular. Su función Copilot Vision mira la pantalla del usuario y escanea y analiza su contenido, ofreciendo sugerencias.

Google ha integrado Gemini en Chrome, mientras que ARC ha introducido una función Browse for Me que rastrea la web, lee varias páginas y “crea la pestaña perfecta”. Es una característica de ARC Search que, según la compañía, aún se encuentra en sus primeras etapas.

A principios de este año, Brave anunció su Brave Search API con ‘AI Grounding’, una característica que, según afirma, reduce las alucinaciones.

A medida que estas herramientas se activan, aparecen rápidamente nuevas funciones. La actualización beta de Microsoft Edge de octubre de 2025, que agregó búsqueda con pestañas y visualización de escritorio, es solo un ejemplo reciente.

Por qué los rastreadores habilitados para IA pueden exponer a las organizaciones

Muchas características del navegador habilitadas para IA son atractivas para los altos ejecutivos con mayor eficiencia, plantilla reducida y capacidades de investigación más rápidas.

El problema es que habrá prisa por implementar agentes de navegador de IA, dejando las preocupaciones de seguridad para más adelante, repitiendo el patrón familiar de IoT, la nube y los ciclos tecnológicos pasados donde la adopción triunfa sobre la seguridad.

Este enfoque expone a las organizaciones. Los modelos de agencia otorgan a los navegadores un alto grado de agencia: la capacidad de tomar decisiones y realizar acciones en nombre del usuario.

Estos navegadores tienen alcance entre dominios entre correo electrónico, almacenamiento en la nube, aplicaciones SaaS y archivos locales. Con cada nueva habilidad surge la posibilidad de un mal uso.

Cómo los atacantes pueden utilizar agentes de navegador

¿Cómo puede suceder esto? Puede comenzar, por ejemplo, cuando un usuario visita un sitio web completamente normal. La página puede contener publicidad o contenido de terceros. El usuario activa el asistente de IA en el navegador para resumir el artículo o explicar lo que hay en la página.

Esta interacción activa el modelo de lenguaje grande detrás del navegador para leer e interpretar todo el contenido disponible.

Lo que el usuario no sabe es que un atacante ha colocado texto o metadatos invisibles en la página. Puede ser texto sin formato, encabezados HTML ocultos, cookies, código de anuncio o código incrustado en una imagen. Invisible para el ojo humano, son solo más datos para el modelo de IA.

Este texto o código oculto puede indicarle al modelo que inicie sesión en el correo electrónico del usuario, redacte un correo electrónico y envíe el token de inicio de sesión o la contraseña a una dirección específica.

Robo de credenciales y datos sin dejar rastro

Siguiendo estas instrucciones, el modelo realizará el robo de credenciales, la filtración de datos o la ejecución de archivos en nombre del atacante.

Si un usuario tiene derechos administrativos, el comando inyectado puede ir más allá, por ejemplo, descargar un archivo, cambiarle el nombre y luego ejecutarlo. Esto expone inmediatamente el punto final a una botnet o control remoto.

Es una amenaza importante porque no produce ningún indicador obvio de peligro, ni PowerShell, archivos binarios de malware ni cadenas de exploits.

La tecnología de respuesta y detección de terminales (EDR) o el antivirus considerarán que todo es legítimo y es posible que el propietario del sitio web ni siquiera sepa que se ha enviado código malicioso a través de su red publicitaria.

Las plataformas publicitarias a menudo no saben lo mismo porque no hay ningún código ofuscado ni una firma coincidente. Este tipo de ataque es alarmante y está lejos de ser hipotético. Brave Software afirma haber encontrado vulnerabilidades de inyección instantánea similares en Perplexity AI y Fellou, por ejemplo.

El análisis del comportamiento recopila pistas

Si bien parece que puede haber una gran brecha en la detección de estas amenazas, la buena noticia es que hay una caída en los comportamientos que, cuando se correlacionan, revelan el compromiso.

Los signos incluyen que los usuarios envíen mensajes que nunca enviaron, que carguen archivos grandes o sin etiquetar, que aparezcan nuevas reglas de buzón y que aparezcan contraseñas de texto sin formato en los correos electrónicos salientes.

Las soluciones de análisis del comportamiento capturarán estos indicadores en cuestión de minutos. Las pruebas de concepto se pueden replicar en un laboratorio. Sin embargo, muchos centros de operaciones de seguridad (SOC) todavía están tratando de ponerse al día.

Estas amenazas deben abordarse rápidamente debido a su gravedad. Los asistentes de IA pueden actuar de forma maliciosa en múltiples identidades y sistemas simultáneamente y es difícil para los equipos saber quién es responsable de una acción iniciada por la IA.

Existe un riesgo constante de que los empleados utilicen complementos de IA no verificados y copilotos personales en su trabajo. Los desarrolladores también pueden utilizar agentes CLI en su trabajo, lo que aumenta el riesgo de importar paquetes comprometidos.

Soporte de SOC administrado para organizaciones más pequeñas

Es casi seguro que las organizaciones más pequeñas necesitarán soporte SOC administrado para hacer frente a estas amenazas. La detección y la gobernanza deben pasar de la detección basada en firmas a la detección basada en el comportamiento.

Los equipos necesitan herramientas para detectar infiltraciones y poder correlacionar anomalías. Se requiere planificación para automatizar la retención. Dado el elemento humano de esto, es importante que las organizaciones establezcan una política para el uso de la IA y definan navegadores y extensiones aceptables.

Los desarrolladores, les guste o no, deben ser supervisados para hacer cumplir los paquetes firmados y los registros privados.

Estamos en la era de los agentes de navegador y demostrarán ser herramientas muy valiosas, pero dadas estas amenazas emergentes, la adopción debe ser disciplinada y acompañada de un cambio significativo en la postura de seguridad.

El control, la supervisión mejorada y la comprensión del comportamiento son necesarios para maximizar la seguridad, la productividad y la creatividad.

Hemos presentado el mejor curso de ciberseguridad en línea.

Este artículo se produjo como parte del canal Expert Insights de TechRadarPro, donde presentamos las mejores y más brillantes mentes de la industria tecnológica actual. Las opiniones expresadas aquí son las del autor y no necesariamente las de TechRadarPro o Future plc. Si estás interesado en participar, más información aquí: