- Um dia zero no Cisco AsyncOS permite que invasores obtenham acesso root a ferramentas seguras de e-mail de rede Quarentena de spam online.

- Todas as versões do AsyncOS são vulneráveis e, como nenhum patch está disponível, a Cisco exige uma limpeza completa e uma reconstrução para remover a persistência.

- Os investigadores suspeitam de um ator apoiado pelo Estado chinês, e muitas grandes organizações podem estar em risco

A Cisco alertou que alguns de seus produtos têm uma vulnerabilidade de dia zero, que agora está explorando ativamente em ataques. Atualmente não há nenhum patch disponível e os usuários são aconselhados a tomar algumas medidas para fortalecer suas defesas.

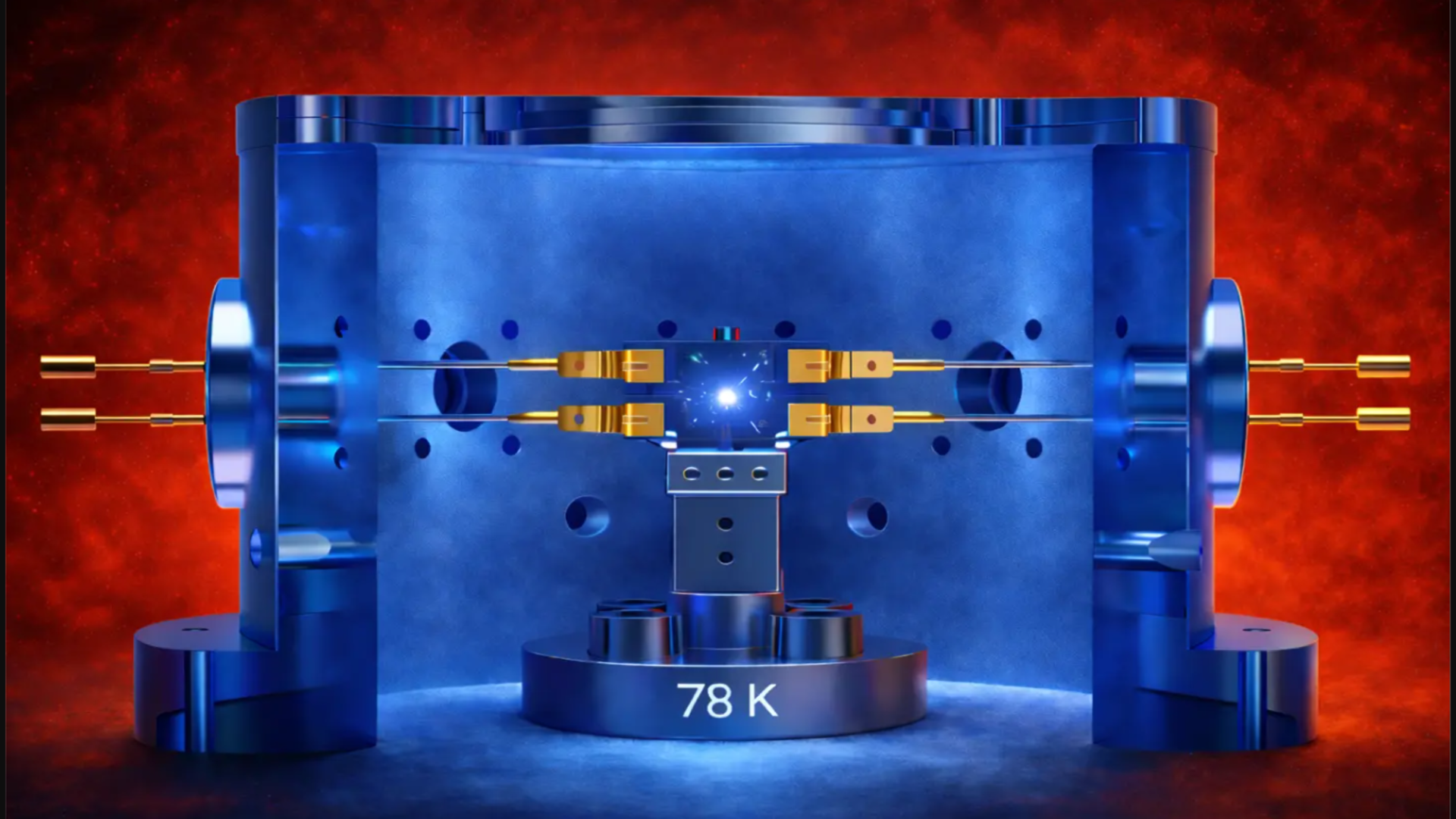

Em um comunicado de segurança, a Cisco disse que tomou conhecimento de uma nova campanha de ataque cibernético em 10 de dezembro. Este ataque tem como alvo ferramentas que executam o software Cisco AsyncOS para Cisco Secure Email Gateway e Cisco Secure Email and Web Manager.

A falha afeta instâncias físicas e virtuais desses dispositivos, mas apenas quando eles estão configurados com o recurso Spam Forty, que também é vulnerável e acessível pela Internet.

A culpa é dos hackers chineses

Ninguém ainda assumiu a responsabilidade pelos ataques, mas alguns pesquisadores acreditam que seja obra de um ator de ameaça patrocinado pelo Estado chinês.

A boa notícia é que esse recurso não está habilitado por padrão. A desvantagem é que todas as versões do Cisco AsyncOS são afetadas por esta campanha.

Os invasores estão usando essa falha para executar comandos arbitrários no sistema operacional com privilégios de root, essencialmente assumindo o controle dos dispositivos comprometidos.

A Cisco não disse quantas empresas foram visadas ou quantas foram vítimas, mas como atualmente não há correção para o bug, a Cisco está aconselhando os usuários a tomarem uma série de precauções, incluindo “redefinir o dispositivo para uma configuração segura”. Em outras palavras – limpar o software do zero e reconstruí-lo.

Aqueles que não conseguirem limpar seus aparelhos deverão entrar em contato com o TAC para verificar se seus produtos estavam em risco e se confirmado, “reconstruir os aparelhos é atualmente a única opção viável para remover o mecanismo de persistência dos agentes de ameaça do aparelho”.

O melhor antivírus para cada orçamento

Siga o TechRadar no Google Notícias e adicione-nos como sua fonte padrão para receber notícias, opiniões e opiniões de nossos especialistas em feeds. Certifique-se de clicar no botão Continuar!

E é claro que você também pode Siga o TechRadar no TikTok para receber notícias, análises, unboxings de vídeos e receber atualizações regulares nossas WhatsApp também