- Novo bug no n8n (CVE-2026-25049) permite que usuários não autenticados executem comandos arbitrários em servidores

- A vulnerabilidade corre o risco de roubo de segredos (chaves de API, tokens OAuth) e exposição de dados entre locatários

- Patch lançado na v2.4.0; A PoC já é pública, tornando críticas as atualizações imediatas, mesmo que haja soluções temporárias

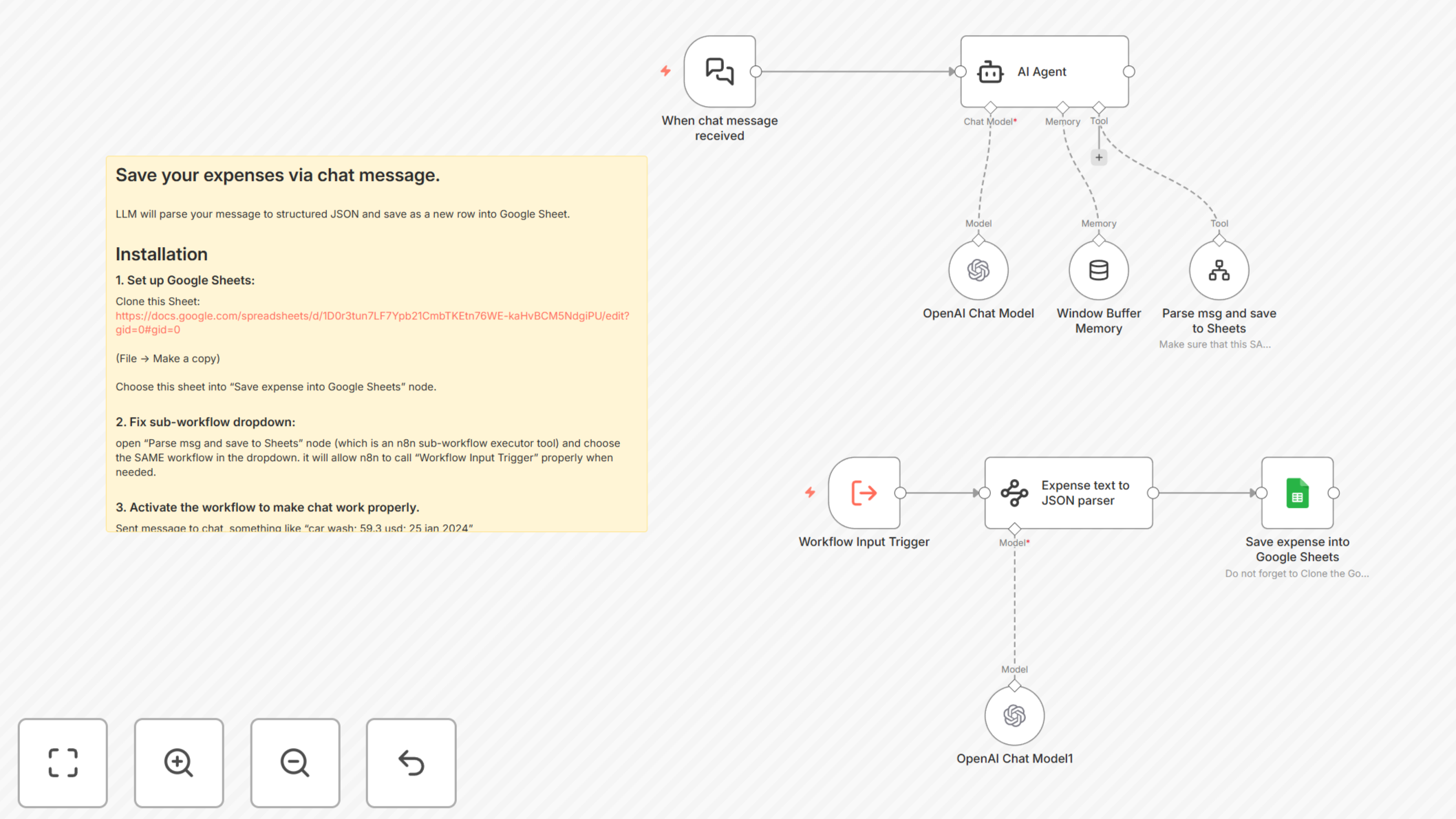

Uma vulnerabilidade crítica foi descoberta no n8n que pode permitir que agentes de ameaças executem comandos arbitrários em computadores subjacentes.

Na segunda quinzena de dezembro de 2025, os desenvolvedores n8n lançaram CVE-2025-68613, um patch para uma vulnerabilidade crítica de execução remota de código (RCE) no sistema de avaliação de expressão de fluxo de trabalho. Agora, os pesquisadores de segurança dizem que o patch era inadequado e deixou brechas exploráveis.

Essas falhas levam ao mesmo resultado: escapar da plataforma de automação de fluxo de trabalho e assumir o controle do servidor subjacente.

Prova de conceito lançada

Este novo bug agora é rastreado como CVE-2026-25049. Aparentemente, qualquer usuário não autenticado que possa criar ou editar fluxos de trabalho na plataforma também poderá realizar RCE no servidor n8n. Alguns pesquisadores afirmam que a falha pode ser usada para roubar quaisquer segredos armazenados no servidor, como chaves de API ou tokens OAuth. Além disso, arquivos de configuração confidenciais também estão em risco.

Para piorar a situação, é possível que os agentes da ameaça alternem entre locatários, roubando dados de diversas organizações que compartilham o mesmo ambiente.

“O ataque não requer nada de especial. Se você criou um fluxo de trabalho, você pode possuir o servidor”, disse a Pillar Security em um relatório.

Em 30 de dezembro, os desenvolvedores do n8n reconheceram a falha e lançaram a versão 2.4.0 duas semanas depois. Se você estiver usando N8 ativamente, é recomendável aplicar o patch o mais rápido possível, especialmente porque a Prova de Conceito (PoC) já foi lançada.

BipandoComputador observe que foram os pesquisadores do Endor Labs que publicaram o PoC.

“Em todas as versões anteriores a 2.5.2 e 1.123.17, a função de saneamento assume que as chaves nos acessos à propriedade são sequências de código controladas pelo invasor”, explicou Endor Labs.

Aqueles que não conseguem aplicar o patch no momento podem implantar uma solução alternativa, incluindo restringir a criação de fluxo de trabalho e editar permissões apenas para usuários totalmente confiáveis e implantar em um ambiente protegido com privilégios restritos de sistema operacional n8n e acesso à rede.

No entanto, os desenvolvedores alertaram que isso só pode ser considerado uma solução temporária e que o patch ainda é a melhor maneira de realmente resolver o problema.

Até o momento, não houve casos relatados de abuso na natureza.

O melhor antivírus para cada orçamento

Siga o TechRadar no Google Notícias e adicione-nos como sua fonte padrão para receber notícias, opiniões e opiniões de nossos especialistas em feeds. Certifique-se de clicar no botão Continuar!

E é claro que você também pode Siga o TechRadar no TikTok para receber notícias, análises, unboxings de vídeos e receber atualizações regulares nossas WhatsApp também